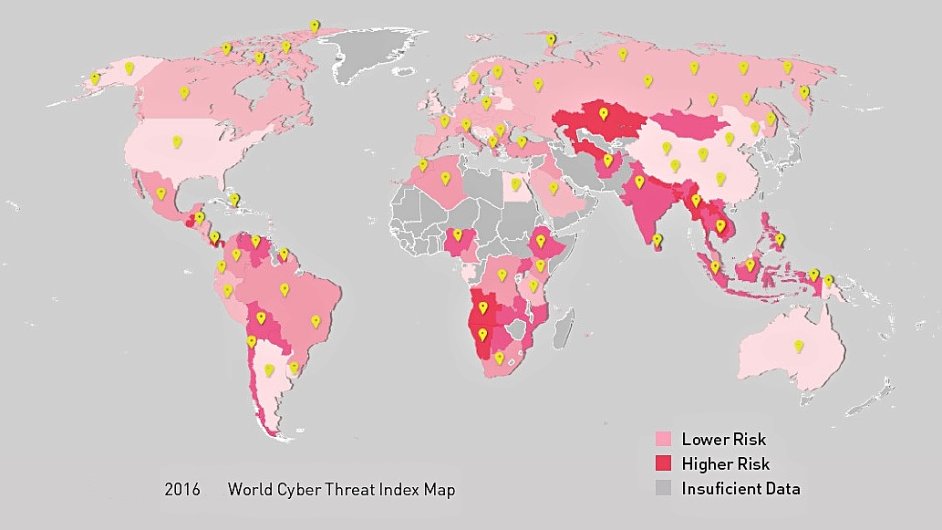

Zpráva společnosti Check Point upozorňuje na klíčové taktiky používané kyberzločinci k útokům na organizace a přináší podrobný přehled o kyberhrozbách v hlavních malwarových kategoriích: ransomware, bankovní a mobilní malware. Zpráva vychází z informací a dat z celosvětové mapy hrozeb Check Point ThreatCloud World Cyber Threat Map a mapuje období mezi červencem a prosincem 2016.

Klíčové trendy

Výzkumníci společnosti Check Point upozorňují na některé zásadní trendy, které se objevily ve 2. polovině roku 2016:

- Monopol na ransomwarovém trhu – V roce 2016 byly detekovány tisíce nových ransomwarových variant a v posledních měsících jsme byli svědky další změny. Ransomware je stále více a více centralizovaný a několik významných malwarových rodin dominuje celému trhu a útočí na organizace všech velikostí.

- DDoS útoky prostřednictvím zařízení internetu věcí - V srpnu 2016 byl objeven nechvalně známý botnet Mirai, vůbec první botnet internetu věcí, který napadá zranitelná zařízení s připojením k internetu, jako jsou digitální videokamery (DVR) a bezpečnostní kamery (CCTV). Infikovaná zařízení jsou následně využívána k DDoS útokům. Nyní je zřejmé, že zranitelná zařízení internetu věcí jsou používána v téměř každé domácnosti a masivní DDoS útoky, které je zneužívají, budou stále běžnější.

- Nové typy souborů používané ve spamových kampaních – Pro šíření malwarové infekce byly v rámci spamových kampaní nejčastěji použity downloadery s Windows Script (WScript) jádrem. Downloadery naprogramované v JavaScriptu (JS) a VBScriptu (VBS) dominovaly e-mailovému spamu spolu s podobnými dosud méně známými formáty, jako jsou JSE, WSF a VBE.

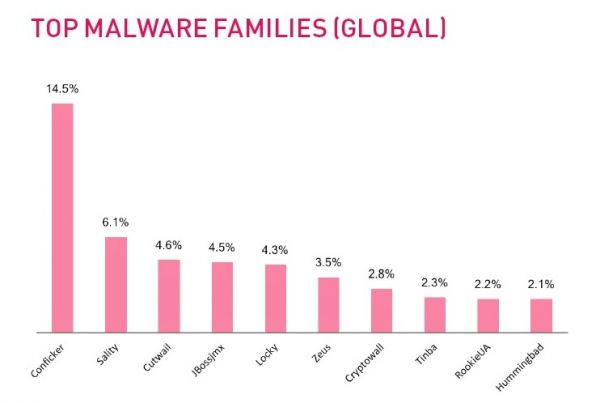

Top malware ve 2. polovině roku 2016:

- Conficker (14,5 %) - Červ umožňuje vzdálené operace a stahování malwaru. Infikovaný počítač je pod kontrolou botnetu a je ve spojení s C&C serverem, aby mohl přijímat další pokyny.

- Sality (6,1 %) - Vir, který umožňuje útočníkům vzdálené ovládání, stahování a instalování dalších škodlivých kódů do infikovaných systémů. Sality se snaží maskovacími technikami vyhnout detekci a působit tak v systému co nejdéle.

- Cutwail (4,6 %) - Botnet nejčastěji využívaný pro rozesílaní nevyžádaných e‑mailů a DDOS útoky. Jakmile je malware nainstalovaný, boty se připojí přímo k C&C serveru a přijímají pokyny o e‑mailech, které mají rozesílat. Jakmile je úkol hotov, bot hlásí spammerům přesné statistiky.

- JBossjmx (4,5 %) - Červ, který se zaměřuje na systémy s nainstalovanou zranitelnou verzí JBoss Application Server. Malware vytváří nebezpečnou JSP stránku na zranitelném systému, která vykoná libovolné příkazy. Navíc jsou vytvořena další zadní vrátka, která přijímají příkazy ze vzdáleného IRC serveru.

- Locky (4,3 %) - Ransomware, který byl poprvé detekován v únoru 2016, a šíří se především prostřednictvím spamu s infikovanou wordovou přílohou nebo příohou ve formátu Zip, která obsahuje kód pro stažení a instalaci malwaru šifrujícího uživatelské soubory.

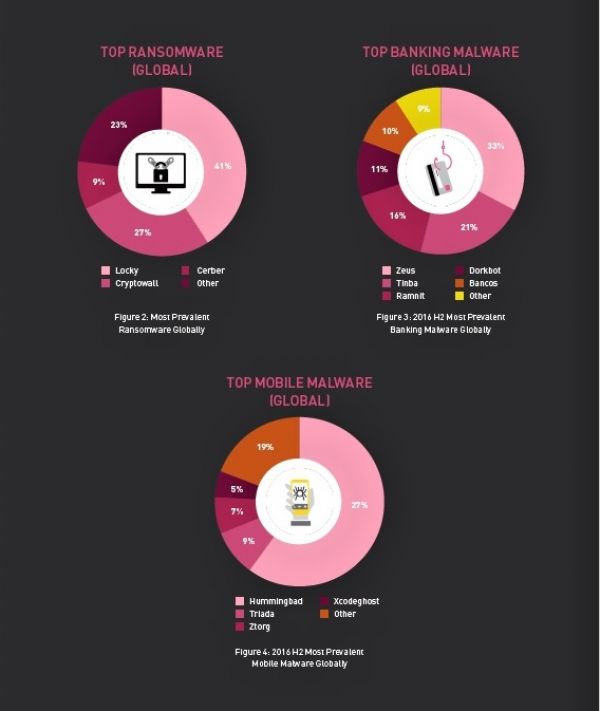

Top ransomware ve 2. polovině roku 2016:

Podíl ransomwarových útoků se ve druhé polovině roku 2016 téměř zdvojnásobil z 5,5 % na 10,5 %. Nejčastěji detekované varianty byly:

- Locky (41 %) – Locky byl v 1. pololetí 2016 až třetím nejčastějším ransomwarem, ve druhé polovině roku zaznamenal dramatický nárůst.

- Cryptowall (27 %) - Ransomware začal jako Cryptolocker doppelgänger, ale nakonec jej překonal. Po zastavení Cryptolockeru se stal Cryptowall jedním z nejvýznamnějších ransomwarů. Cryptowall používá AES šifrování a komunikaci s C&C serverem přes anonymní síť Tor. Pro distribuci jsou často využívány exploit kity a malvertisingové a phishingové kampaně.

- Cerber (23 %) - Největší světový ransomware jako služba. Cerber využívá koncept franšízy pro šíření malwaru a dělení zisků.

Top mobilní malware ve 2. polovině roku 2016:

- Hummingbad (60 %) - Malware se zaměřuje na zařízení se systémem Android a vytváří trvalý rootkit na zařízení, instaluje podvodné aplikace a umožňuje další škodlivé aktivity, jako například instalace keyloggeru, krádež přihlašovacích údajů a obcházení šifrování e-mailů pro lepší zachycení podnikových dat.

- Triada (9 %)- Modulární backdoor pro Android, který uděluje superuživatelské oprávnění pro stažení malwaru a pomáhá jej vložit do systémových procesů. Triada take umí zfalšovat URL odkazy uložené v prohlížeči.

- Ztorg (7 %)– Trojan, který využívá root oprávnění ke stažení a instalaci aplikací na mobilním telefonu bez vědomí uživatele.

Top bankovní malware ve 2. polovině roku 2016:

- Zeus (33 %) - Trojan, který cílí na platformu Windows a je často používán pro krádež bankovních informací pomocí zachytávání stisknutých kláves a získávání dat z webových formulářů.

- Tinba (21 %) – Bankovní trojan, který krade přihlašovací údaje oběti pomocí techniky web-inject, která je aktivovaná, jakmile se uživatel pokusí připojit ke svému účtu na jedné z internetových stránek vytipované banky.

- Ramnit (16 %) – Bankovní trojan, který krade bankovní přihlašovací údaje, FTP hesla, cookies a osobní data.

„Zpráva ukazuje podstatu současného kyberprostředí, kde dominuje rychlý nárůst ransomwarových útoků. Důvod je jasný, ransomware prostě funguje a generuje útočníkům zisky. Organizace se snaží efektivně chránit, ale mnoho z nich nepoužívá správné zabezpečení a podceňuje vzdělávání zaměstnanců, kteří by rozpoznáním příznaků útoku mohli zabránit nákladným škodám,“ říká Petr Kadrmas, Security Engineer ve společnosti Check Point Software Technologies.

„Navíc naše data ukazují, že malý počet rodin je zodpovědných za většinu útoků, zatímco tisíce dalších malwarových rodin útočí jen sporadicky,“ dodává Petr Kadrmas. „Většina kybernetických hrozeb je globálních a nadnárodních, přesto vyčnívá APAC region, ve kterém žebříček Top malwarových rodin obsahuje 5 rodin, které se neobjevují v ostatních regionálních žebříčcích.“

Statistiky v reportu vychází z online mapy kybernetických hrozeb ThreatCloud World Cyber Threat Map, která v reálném čase sleduje, jak a kde po celém světě probíhají kybernetické útoky. Threat Map využívá informace z Check Point ThreatCloud, největší sítě pro spolupráci v boji s kybernetickými hrozbami, a přináší data o hrozbách a trendech z celosvětové globální sítě senzorů. Databáze ThreatCloud analyzuje více než 250 milionů adres a detekuje případné nakažení boty, obsahuje přes 11 milionů malwarových signatur a více než 5,5 milionu infikovaných webových stránek a identifikuje miliony malwarových typů každý den.

Přidejte si Hospodářské noviny

mezi své oblíbené tituly

na Google zprávách.

Přidejte si Hospodářské noviny

mezi své oblíbené tituly

na Google zprávách.

Tento článek máteje zdarma. Když si předplatíte HN, budete moci číst všechny naše články nejen na vašem aktuálním připojení. Vaše předplatné brzy skončí. Předplaťte si HN a můžete i nadále číst všechny naše články. Nyní první 2 měsíce jen za 40 Kč.

- Veškerý obsah HN.cz

- Možnost kdykoliv zrušit

- Odemykejte obsah pro přátele

- Ukládejte si články na později

- Všechny články v audioverzi + playlist