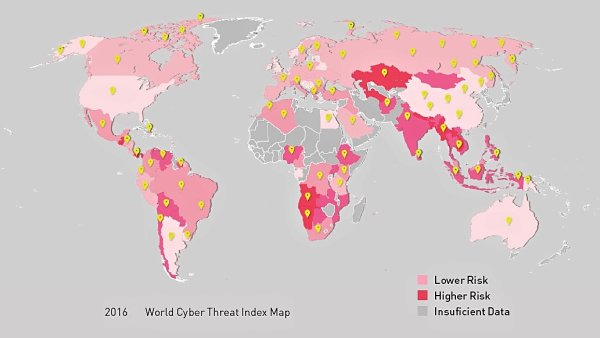

V České republice nedošlo přitom k nějakým dramatickým změnám a posun o 2 místa znamenal v březnu 43. příčku. Naopak Slovensko se posunulo o 32 míst mezi bezpečnější země a aktuálně mu patří 97. pozice. Na prvním místě se v Indexu hrozeb umístila druhý měsíc za sebou Zambie. Největší skok mezi nebezpečnější země zaznamenala Saudská Arábie, která se posunula o 89 míst na 10. příčku.

Exploit kity jsou určené k objevení a zneužití zranitelnosti v počítačích a ke stažení a spuštění dalších škodlivých kódů. Exploit kity zaznamenaly svůj vrchol v květnu 2016 a od té doby až do března zažívaly pád v důsledku odstavení nejvýznamnějších variant Angler a Nuclear. V březnu ale došlo k nárůstu exploit kitu Rig, který se stal druhým nejčastěji používaným malwarem po celém světě. Výrazně rostl i Terror Exploit Kit, který skončil jen jednu příčku pod Top 10.

Rig byl poprvé použitý v roce 2014 a umožňuje zneužít zranitelností ve Flashi, Javě, Silverlightu a Internet Exploreru. Infekce začíná přesměrováním na vstupní stránku obsahující JavaScript, který zjistí a umožní zneužití zranitelných plug-inů. Terror byl poprvé detekován na začátku prosince 2016 a obsahoval osm různých exploitů. Rig i Terror přináší celou řadu hrozeb, od ransomwaru a bankovních trojanů až po spamboty a nástroje na zisk bitcoinů.

Podobně jako v únoru i v březnu Top 3 malwarové rodiny využívaly širokou škálu útočných vektorů a taktik a měly vliv na celý infekční řetězec. V roce 2016 se ukázal jako jeden z nejvýnosnějších útočných nástrojů ransomware. A jelikož k jeho šíření jsou nyní využívány i exploit kity, nic nenasvědčuje tomu, že by tato hrozba měla ztratit svou sílu.

Nejrozšířenějším malwarem byly v březnu HackerDefender a Rig EK, oba ovlivnily 5 % organizací po celém světě. Následovaly Conficker a Cryptowall, oba měly dopad na 4 % organizací z celého světa.

Top 3 - malware:

- ↑ HackerDefender - Uživatelský rootkit pro Windows může být využit ke skrytí souborů, procesů a klíčů registru, a také k implementaci backdooru a přesměrování portu, který funguje na základě TCP portů otevřených stávajícími službami. Takže skryté backdoory není možné najít tradičními postupy.

- ↑ Rig EK – Exploit kit poprvé použitý v roce 2014. Rig umožňuje zneužít zranitelností ve Flashi, Javě, Silverlightu a Internet Exploreru. Infekce začíná přesměrováním na vstupní stránku obsahující JavaScript, který zjistí a umožní zneužití zranitelných plug-inů.

- ↑ Conficker – Červ umožňuje vzdálené operace a stahování malwaru. Infikovaný počítač je pod kontrolou botnetu a je ve spojení s C&C serverem, aby mohl přijímat další pokyny.

V oblasti mobilního malwaru zůstaly první 2 rodiny stejné jako v únoru a na 3. místo se vrátil Ztorg.

Top 3 - mobilní malware:

- Hiddad – Android malware, který přebaluje legitimní aplikace a pak je umísťuje do obchodů třetích stran. Jeho hlavní funkcí je zobrazování reklam, ale může také získat přístup ke klíčovým bezpečnostním informacím obsaženým v operačním systému, což umožňuje útočníkovi získat citlivá uživatelská data.

- Hummingbad – Malware se zaměřuje na zařízení se systémem Android a vytváří trvalý rootkit na zařízení, instaluje podvodné aplikace a umožňuje další škodlivé aktivity, jako například instalace keyloggeru, krádež přihlašovacích údajů a obcházení šifrování e-mailů pro lepší zachycení podnikových dat.

- Ztorg – Trojan, který využívá root oprávnění ke stažení a instalaci aplikací na mobilním telefonu bez vědomí uživatele.

„Dramatický nárůst exploit kitů během března ukazuje, že starší hrozby nemizí navždy. Prostě jen vyčkávají a kyberzločinci je mohou kdykoli znovu rychle nasadit. Pro útočníky je vždycky snazší upravovat a měnit existující malwarové rodiny a hrozby než vyvinout zcela nové. A exploit kity jsou obzvláště flexibilní a adaptabilní typ hrozeb. Aby organizace zůstaly v bezpečí před Rig, Terror a dalšími exploit kity, musí nasadit pokročilé bezpečnostní systémy,“ tvrdí Peter Kovalčík, SE Manager ve společnosti Check Point.

Check Point analyzoval i malware útočící na podnikové sítě v České republice a i zde se projevil vzestup exploit kitů. Na 3. místo se vyhoupl Rig EK. První příčka přesto patří rootkitu HackerDefender, který potvrdil svůj vzestup v posledních měsících. V roce 2016 celkově dominoval Conficker, rok 2017 je zatím velmi rozmanitý a organizace čelí nástupu nejrůznějších hrozeb.

|

Top 10 malwarových rodin v České republice – březen 2017 |

|

|

|

Malwarová rodina |

Popis |

|

|

HackerDefender |

HackerDefender je rootkit pro Windows 2000 a Windows XP a může fungovat i na pozdějších verzích Windows NT. Rootkit upravuje různé funkce ve Windows a API, aby se vyhnul detekci bezpečnostním softwarem. HackerDefender je široce rozšířený, protože je volně k dispozici na internetu a lze snadno nainstalovat. |

|

|

Cryptowall |

Cryptowall je hlavní ransomwarový trojan, který šifruje soubory na infikovaném počítači a pak žádá po uživatelích zaplacení výkupného za dešifrování. Šíří se prostřednictvím škodlivých reklamních a phishingových kampaní. Cryptowall se poprvé objevil v roce 2014. |

|

|

Rig EK |

Rig EK byl poprvé použitý v roce 2014. Od té doby získal řadu velkých updatů a je aktivní dodnes. V roce 2015 došlo v důsledku vnitřního konfliktu mezi jeho operátory k úniku zdrojového kódu. Rig umožňuje zneužít zranitelnosti ve Flashi, Javě, Silverlightu a Internet Exploreru. Infekce začíná přesměrováním na vstupní stránku obsahující JavaScript, který zjistí a umožní zneužití zranitelných plug-inů. |

|

|

Conficker |

Conficker je počítačový červ, který se zaměřuje na operační systém Windows. Využívá zranitelnosti v operačním systému a zkouší odhadnout administrátorské heslo pro další šíření a vytvoření botnetu. Infekce umožňuje útočníkovi získat přístup k osobním údajům uživatelů, jako jsou bankovní údaje, čísla kreditních karet nebo hesla. Červ původně cílil na uživatele komunikačních stránek, jako jsou Facebook, Skype a e-mailové stránky. |

|

|

Inject |

Inject je backdoor, který se zaměřuje na platformu Windows. Tento malware spouští části legitimních procesů, "notepad.exe" a výchozího webového prohlížeče, a vkládá do nich svůj škodlivý kód. Následně odesílá informace o systému a přijímá příkazy ze vzdáleného serveru. Malware také posílá aktualizace na vzdálený server, pokud jsou na infikovaných počítačích spuštěny některé procesy. |

|

|

Zeus |

Zeus je široce rozšířený trojan zaměřený na Windows a nejčastěji je používá ke krádežím bankovních přihlašovacích údajů. Je-li stroj infikován, malware posílá informace, například přihlašovací údaje k účtu, útočníkům pomocí řetězce C&C serverů. Trojan je také používán k distribuci ransomwaru. Zeus byl poprvé identifikován v červenci 2007, kdy byl použit ke krádeži informací ze United States Department of Transportation. V průběhu několika příštích let malware infikoval stovky tisíc strojů a stal se jedním z největších světových botnetů. Malware byl distribuován především prostřednictvím e-mailů. V říjnu 2010 zatkla FBI více než sto lidí na základě obvinění ze spiknutí za účelem spáchání bankovních podvodů a praní špinavých peněz, včetně předpokládaného „mozku“ za celým botnetem - Hamza Bendelladjiho, který byl zatčen v roce 2013. V současné době mnoho kyberzločinců využívá vlastní varianty malwaru Zeus, které se obvykle šíří prostřednictvím phishingu a drive-by downloadem. |

|

|

Slammer |

Paměťový rezidentní červ cíleně útočí na Microsoft SQL 2000. Rychlé šíření umožňuje využít DoS útoky na vytipované cíle. |

|

|

Hiddad |

Malware pro Android, který přebaluje legitimní aplikace a pak je umísťuje do obchodů třetích stran. Jeho hlavní funkcí je zobrazování reklam, ale může také získat přístup ke klíčovým bezpečnostním informacím obsaženým v operačním systému, což umožňuje útočníkovi získat citlivá uživatelská data. |

|

|

Libix |

Malware přibalovaný k jiným programům. |

|

|

Locky |

Locky je ransomware, který se zaměřuje na platformu Windows. Malware posílá systémové informace na vzdálený server a přijímá šifrovací klíč pro zašifrování souborů v infikovaném systému. Malware požaduje jako výkupné za odemčení souborů platbu ve formě digitální měny bitcoin. Navíc přidává informaci i do registru, aby jej nebylo možné odstranit restartováním systému. |

|

Online mapa kybernetických hrozeb ThreatCloud Map sleduje v reálném čase, jak a kde po celém světě probíhají kybernetické útoky. Její databáze analyzuje více než 250 milionů adres a detekuje případné nakažení boty, obsahuje přes 11 milionů malwarových signatur a více než 5,5 milionu infikovaných webových stránek a identifikuje miliony malwarových typů každý den.

Přidejte si Hospodářské noviny

mezi své oblíbené tituly

na Google zprávách.

Přidejte si Hospodářské noviny

mezi své oblíbené tituly

na Google zprávách.

Tento článek máteje zdarma. Když si předplatíte HN, budete moci číst všechny naše články nejen na vašem aktuálním připojení. Vaše předplatné brzy skončí. Předplaťte si HN a můžete i nadále číst všechny naše články. Nyní první 2 měsíce jen za 40 Kč.

- Veškerý obsah HN.cz

- Možnost kdykoliv zrušit

- Odemykejte obsah pro přátele

- Ukládejte si články na později

- Všechny články v audioverzi + playlist