ShadowPad je jedním z největších doposud známých útoků na dodavatelské řetězce. Pokud by nedošlo k jeho detekci a následnému záplatování softwaru, mohl potenciálně napadnout stovky organizací po celém světě.

V červenci 2017 oslovil Global Research and Analysis (GReAT) tým společnosti Kaspersky Lab jeden z jeho partnerů z oblasti finančnictví. Jeho bezpečnostní specialisté byli znepokojeni podezřelými požadavky DNS (domain name server). Ty pocházely ze systémů zabývajících se zpracováním finančních transakcí. Další analýza odhalila, že zdrojem těchto požadavků byl legální software pro správu serverů, který využívají stovky zákazníků z oboru finančních služeb, vzdělávání, telekomunikací, výroby, energetiky a dopravy. Nejvážnějším zjištěním byla skutečnost, že tento software neměl podle výrobce tyto požadavky vůbec zasílat.

Analýza Kaspersky Lab také ukázala, že podezřelé požadavky byly ve skutečnosti výsledkem aktivity škodlivého modulu ukrytého v nejnovější verzi legálního softwaru. Po instalaci infikované softwarové aktualizace byl modul připraven začít jednou za osm hodin vysílat DNS-dotazy na specifické domény (své C&C servery). V takovém případě by dotaz mohl obsahovat základní informace o systému oběti. Pokud by útočníci označili systém za „zajímavý“, příkazový server by odpověděl a aktivoval plnohodnotnou backdoor platformu. Ta by se následně v tichosti usadila uvnitř napadeného počítače. Finální fází by bylo spuštění plnohodnotného škodlivého kódu, k čemuž by vydali příkaz sami útočníci.

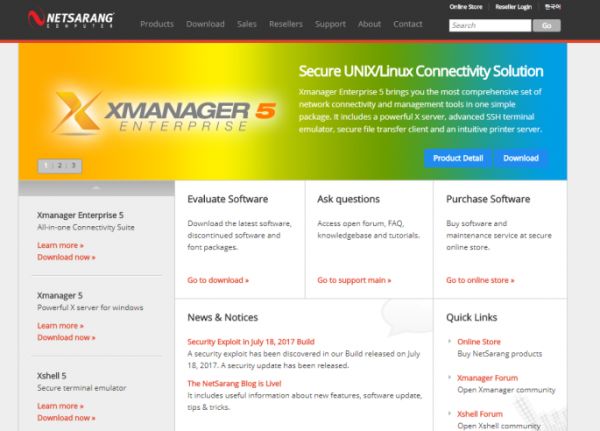

Ihned poté, co odborníci Kaspersky Lab zjistili tyto zranitelnosti, kontaktovali společnost NetSarang. Ta reagovala rychle a vydala aktualizovanou verzi softwaru neobsahující škodlivý kód.

Z údajů Kaspersky Lab vyplývá, že doposud byly tyto škodlivé moduly aktivovány v Hong Kongu. Nicméně v mnoha dalších firemních systémech na celém světě by mohly být nečinné a stále představovat riziko. Obzvláště, pokud uživatelé neprovedli aktualizaci daného softwaru.

V průběhu analýzy technik a nástrojů využitých útočníky přišli odborníci Kaspersky Lab se zjištěním, že jsou některé z nich velmi podobné těm, které dříve použila známá čínsky mluvící kyberšpionážní skupina Winnti APT v malwaru PlugX. Tyto informace však nestačí k tomu, aby se mezi současným útokem a zmíněnými aktéry dalo vytvořit jednoznačné spojení.

„ShadowPad je příkladem toho, jak nebezpečný a dalekosáhlý může být úspěšný útok na dodavatelské řetězce. Útok tak jednoznačně ilustruje nutnost implementace pokročilých bezpečnostních řešení velkými společnostmi. Ta zaručují monitoring aktivit v síti a detekují anomálie. Prostřednictvím těchto technologií lze zaznamenat zákeřnou aktivitu i v situaci, kdy důmyslní hackeři ukryjí malware do legálního softwaru,“ říká Igor Soumenkov, bezpečnostní expert v týmu Global Research and Analysis Team společnosti Kaspersky Lab.

Odborníci Kaspersky Lab doporučují okamžitou aktualizaci softwaru od společnosti NetSarang, z něhož byl odstraněn škodlivý modul. Dále by firmy také měly zkontrolovat své systémy, jestli nevykazují známky DNS požadavků zasílaných k neobvyklým doménám. Seznam domén příkazových serverů využívaných škodlivým modulem je k dispozici v příspěvku na blogu Securelist.com. Tam se můžete dozvědět i podrobnější technické informace vztahující se k tomuto backdooru.

Přidejte si Hospodářské noviny

mezi své oblíbené tituly

na Google zprávách.

Přidejte si Hospodářské noviny

mezi své oblíbené tituly

na Google zprávách.

Tento článek máteje zdarma. Když si předplatíte HN, budete moci číst všechny naše články nejen na vašem aktuálním připojení. Vaše předplatné brzy skončí. Předplaťte si HN a můžete i nadále číst všechny naše články. Nyní první 2 měsíce jen za 40 Kč.

- Veškerý obsah HN.cz

- Možnost kdykoliv zrušit

- Odemykejte obsah pro přátele

- Ukládejte si články na později

- Všechny články v audioverzi + playlist